为您推荐

随着数字经济时代来临,带来产业技术路线革命性变化和商业模式突破性创新,行业应[...]

随着数字化时代的发展,新业务场景持续涌现,所带来的安全威胁不断升级,比如无文[...]

2020年,疫情激发远程办公需求。随着员工办公习惯的改变、组织边界泛化、数据流通方式改变,让组织重新注视过去以内外网分隔为主的安全体系的适用性。于是“从不信任、永远验证”的零信任再次回到各组织机构的视野。

理论上讲,只要在一些场景能够实现“从不信任、永远验证”的目的,谁都能说自己在做零信任,这也正是现在零信任厂商繁多、技术路线不同的原因之一。但无论是SDP(Software Defined Perimeter, 软件定义边界)、IAM(Identity and Access Management,身份识别与访问管理系统)还是MSG(Micro-Segmentation,微隔离),厂商都在基于自身技术优势往外延伸,其中不乏多种技术不断交叠出现。

目前,零信任理念,其最难跨越的门槛并不在技术,而在于工程化落地。业内已经达成默契,零信任虽好,终归要围绕甲方的实际业务场景来落地。

传统安全深入组织多年,已成体系,也具备其自身迭代的逻辑。对于组织来说,如何能基于目前的安全状态和业务情况,平缓的过渡到零信任框架,才是主要问题。

零信任之所以重要,除了解决目前边界泛化带来的防控难点外,也因为它正在成为未来所有组织的基础防控模型。

从组织自身的发展来看,初创企业的物理边界,从早期在众创空间办公,发展到拥有单独的办公区,再到规模化后,组织大到需要部门与部门之间做隔离区分。从组织内外隔离到组织内部隔离,企业在发展过程中也是不断做区域划分,隔离管控。那投射到数字世界,网络安全也是需要随着组织的发展阶段,去做体系化的规划建设。就像物理世界中,把信任和不信任隔离开,是安全防护最基本的管控隔离。如果组织不具备最基础的安全防控,那未来应对攻防的检测成本将无限高。

目前来看,很多组织的安全体系虽然也是按照“基础防控框架、威胁治理框架、数据安全治理框架”三个层面的大逻辑在推进,但相对比较割裂。很多组织内部,尤其是大型组织,防控框架更多是IT部门在承担和搭建。而智能威胁治理框架及其相应的管理,则是单独设立专门的安全团队和部门负责。再进一步,数据安全治理,由于数据涉及多个部门且强调其使用价值,其责管团队的建设还在摸索中。哪怕是金融行业,数据安全应该建立一个怎么样的组织管理体系,也还在探讨中。

实际上,三个安全框架是可以做到更加智能化,形成联动体系,做到联防联控。就像攻击溯源一样,安全防护也是需要一环扣一环的。

零信任成为基础的防控框架,契合了多数组织当前的安全需求。它可以成为组织安全建设思维的起点。零信任以访问主体的身份为核心,能够在业务访问流转的核心过程中做到一个最基本面的防控。在零信任框架下,就算组织某一点被攻破,也可以快速定位,缩小攻击影响范围。而第二重的智能威胁治理框架,更可以基于此,围绕重点攻击面,做更多的检测和分析,更大的发挥安全防御效能。

所以说,防控框架、威胁治理,都是根据组织的发展阶段,分层次递进的。随着组织的资产价值越来越高,组织受到的威胁会越来越专业。具备最基础的安全框架和产品工具体系,再把控制点数据盘活,做进一步的管理分析,层层递进,协同防御。

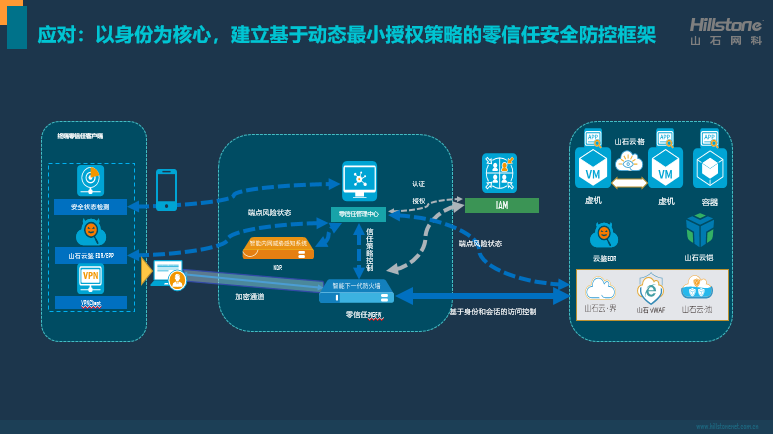

我们建议组织做安全防御,应该按照层层“安全感”的逻辑展开。这其中,构建“以身份为核心,建立基于动态最小授权策略的零信任安全防控框架”是第一步。我们把它称之为组织的第一重“安全感”。

那较之以往基于内外网隔离的防控框架,零信任的防控思路是怎么展开的呢?

零信任框架,应该站在访问主体、客体以及业务访问流转的场景,系统性梳理。首先是明确管控的核心——访问主体。

早前,台式机办公时代,可以基于业务不同、部门不同、在机房就能轻松对访问做隔离。在业务相对固定未云化,不存在业务在不同服务器上迁移的时期,传统防火墙就能实现在不同的信任区域边界,对互相访问的权限进行控制。不过,虽然防火墙的策略管控看起来是按照一个一个区域划分,但是每个区域其实也隐含了一些身份属性。比如研发部门有研发员工的权限,人力部门有人力部门的权限,其看到的资料也都不一样。

随着信息化带来的便利越来越多,移动终端兴起且更为丰富,区域的划分和界定就变得困难了。比如线上会议室,研发、销售、产品等不同部门的员工都可以随意线上接入。有些组织为了便利,允许员工自带外来设备。“端”这一侧变得更复杂了,靠着原来基于区域和业务类型做访问控制也就变得繁杂了。

以往防火墙配策略,更多是基于不同区域之间使用的IP段,然后针对地址端口等因素制定策略。如今,终端访问地址经常变化,同一个人在不同的地方申请访问,地址就不同。因此,在这个阶段,需要寻找一些更稳定的因素来做管控。这其中,相对稳定的,是访问主体。

主体的控制因素——身份与环境判断。

主体,即人。他是谁?要访问什么业务?他用什么设备,设备来源于哪?设备的类型是什么?各种因素综合,一起形成身份判断。基于初步的身份判断,再给他对应的授权。比如,用手机访问,则权限少些,只能看看邮件等。如果要写代码,则要求必须用公司的笔记本才能写。

再比如环境维度,包括一些时间和空间的维度,员工在公司内部,允许他访问多些,如果正常的工作时间段,也可以访问多些。另外还有就是访问主体终端环境的安全性。如果员工在家里临时发起业务访问,很难知道终端是否装有杀毒软件,该终端的安全状态并不清楚。这个时候,给出的访问权限也相对小些。

访问主体的身份与环境判断,是需要基于多维度的因素去综合考量。除了上述维度,在主体访问过程中,他的行为因素也需要持续关注。这也是动态授权控制的涵盖范围。可以在主体维度上,以访问client做初步的检测,加上网络侧的认证和集中的管控认证,三个维度的属性汇总,来判断给出访问业务的权限。

客体——访问业务层的隔离策略。

客体,就是访问的业务。业务云化是主流趋势,我们以云数据中心为例。在以云数据中心为业务主体,需要做到南北向流量(即用户到服务器的流量)、东西向流量(即服务器到服务器的流量)、以及身份安全(用户与业务的连接)几个层面的安全管控。假设业务a和业务b都在一个数据中心下,考虑到虚机迁移,一旦有一个业务出了问题,比如某个机器被感染,然后通过其它途径在数据中心内扩散,后果也很严重。

所以,通过云环境内部署安全产品,可以持续监测业务实时的安全状态。一旦某个业务访问出现了问题,应该立即停掉访问,因为其它访问终端可能会被感染。山石网科在微隔离和SDP上都有很深刻的实践,通过云格、云界、云铠、山石vWAF、山石云池等产品的部署,可以实现全流程的防护。

访问过程可以看成是一个端到端的过程。端两侧都应该做一些综合的信息搜集,基于信息收集的情况,用统一的管理平面去执行,为每一次访问做最小的风险控制。

访问过程管理思路。

在零信任管理中心上,山石网科基于用户设备利用率的情况,提出两种思路。一种是在网络安全管理平台(HSM)上做开发,形成一个统一的管理中心。

另一种就是基于山石网科智能下一代防火墙,集成统一管理功能,去做用户角色和终端状态的访问控制、策略自学习、百万级策略等功能。这样对一些中小企业来说,会更方便,相当于在防火墙上就有这个管理平面,成本也比较低。

目前在零信任迁移上,大小组织情况各不相同。

大型组织要在原先的安全基础上,逐步迁移。大组织的信息化建设本身就是有基础的,需要结合现有的网络环境,逐步往零信任趋势迁移。

首先是,大型组织在改造过程中,会受到业务连续性、终端量大、终端使用人等多种因素的影响。大型组织光终端一侧,规模就很大,且有些业务系统比较老,很难一下做特别大的改动,会影响原本业务进行。

其次是大型组织还涉及到大量的物联网终端,比如打印机等,其历史积累的数据量也繁杂。比如很多设备过去是配的静态IP,然后系统也老,用新的识别方式去识别,加上要在新的识别方式上去做管控,管控也要一步一步来,整体过渡方案比较复杂。

中小组织没有那么复杂的网络架构,但中小组织相当于是从0~1去构建。中小组织更多考虑的是,是否要购买那么全的设备,安全建设的投入产出比问题。实际上,中小组织更需要基于自身的发展阶段做适配性的方案。

组织应该调整思维,一开始就从构建基础的防控框架,构建组织第一重安全感的建设思路着手。可以选择具备框架思维和综合能力强的厂商合作。比如山石网科的防火墙,自带的VPN可以满足组织远程办公访问需求。基于防火墙,在不同场景下做需求扩展,既能针对远程办公做细腻度的防控,也能针对内网做系统的访问控制,提供第一身份管控。组织从一开始就构建一个小的防控框架,那随着业务发展,慢慢往上叠加就会相对更容易。

© 2010 – 2024 山石网科,保留一切权利。 北京市公安局朝阳分局备案编号1101051794 京ICP备09083327号-1 https://beian.miit.gov.cn/